Il monitoraggio delle reti, soprattutto di ambienti di grandi dimensioni, può diventare rapidamente molto impegnativo. Con gli strumenti giusti, tuttavia, è possibile ridurre lo sforzo. Checkmk, ad esempio, ti permette di impostare un monitoraggio di rete completo in pochi semplici passi, un monitoraggio che ti aiuterà a identificare e correggere i problemi della tua infrastruttura IT.

In questo articolo del blog ti mostreremo come con Checkmk 2.0, con sole tre regole, sia possibile impostare un efficiente monitoraggio di rete che non solo controlla tutte le interfacce di rete, ma fornisce anche una panoramica dettagliata di tutte le porte.

Perché si dovrebbero monitorare tutte le interfacce della rete? Il motivo è molto semplice: ogni porta, indipendentemente dal fatto che si tratti di una porta di accesso, di un'interfaccia server o firewall o di una porta di uplink, può presentare errori e, in questo caso, è necessario prestare attenzione. Dopo tutto, una porta difettosa può sempre avere un impatto diretto sulla rete.

Tutte le interfacce in un colpo d'occhio

Monitorando tutte le interfacce di rete, si è in grado di rilevare immediatamente cavi patch o di installazione rotti, fibre ottiche sporche, firmware difettoso ed errori di configurazione, come ad esempio errori di duplex, e di garantire una rete ad alte prestazioni, indipendentemente dal fatto che si tratti di una piccola infrastruttura con pochi host o di un grande ambiente con centinaia o migliaia di host.

A seconda delle dimensioni della rete, il monitoraggio di tutte le porte di un ambiente può significare rapidamente la necessità di includere nel monitoraggio migliaia, se non decine di migliaia o più di interfacce. Una normale scansione dell'interfaccia di solito non è sufficiente a questo scopo, perché, ad esempio, le porte che sono offline al momento della scansione non vengono visualizzate nel monitoraggio.

Può anche accadere che una porta di accesso inizialmente online a un certo punto si disattivi, generando un messaggio di errore, ad esempio perché il computer collegato è spento. Tuttavia, poiché si tratta di un comportamento normale di una porta di accesso, è possibile evitare tali messaggi di errore ignorando le variazioni di stato e di velocità delle porte di accesso.

Preparazione: nominare le porte importanti

Prima di iniziare a impostare il monitoraggio della rete in Checkmk, tuttavia, è necessario un piccolo lavoro di preparazione. Innanzitutto, assegnare un nome specifico a tutte le interfacce che non sono porte di accesso. Ad esempio, una porta di uplink di uno switch, come Switch01, può essere rinominata "Uplink Switch01" tramite l'interfaccia di configurazione dello switch. Naturalmente è possibile assegnare alle porte un nome appropriato, ma è importante che il sistema di denominazione sia coerente e leggibile. Inoltre, il nome non deve essere composto solo da numeri, altrimenti le nostre regole non saranno efficaci in seguito.

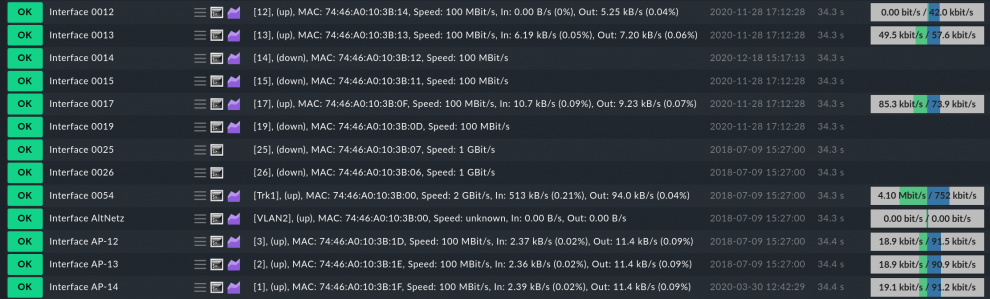

Per impostazione predefinita, le porte non hanno un nome; di solito, invece, nell'ambiente di monitoraggio viene visualizzato un elenco di interfacce composto solo da numeri o descrizioni tecniche.

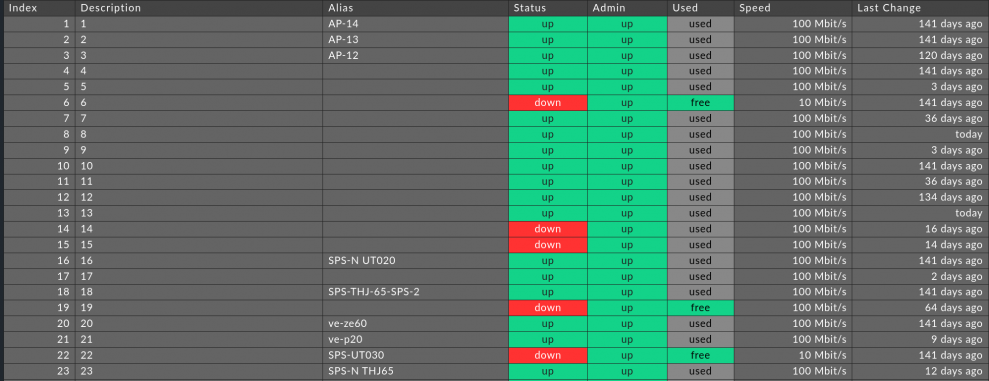

In questa schermata, oltre alle porte di accesso senza nome, i cui nomi sono stati lasciati invariati, si possono vedere anche le "porte VIP" (Very Important Ports) ai punti di accesso, che abbiamo chiamato "AP12", "AP13" e "AP14", tra gli altri.

Dando un nome alle porte importanti, Checkmk è in grado di distinguere le porte di accesso da quelle "VIP". C'è però un altro problema. Mentre alcuni produttori utilizzano l'Alias della tabella SNMP per i nomi delle interfacce, altri utilizzano la Descrizione. È necessario poterne tenere conto in seguito nel monitoraggio. Questo problema può essere facilmente risolto in Checkmk.

Le tre regole per un sistema completo di monitoraggio della rete

Per risolvere questo problema, è necessario creare due regole in Checkmk: una per la tabella Alias e una per la tabella Descrizione. Inoltre, è necessario creare un tag host che consenta di scegliere tra queste due regole. Quindi creare la terza regola in modo che Checkmk ignori le modifiche allo stato e alla velocità delle porte di accesso.

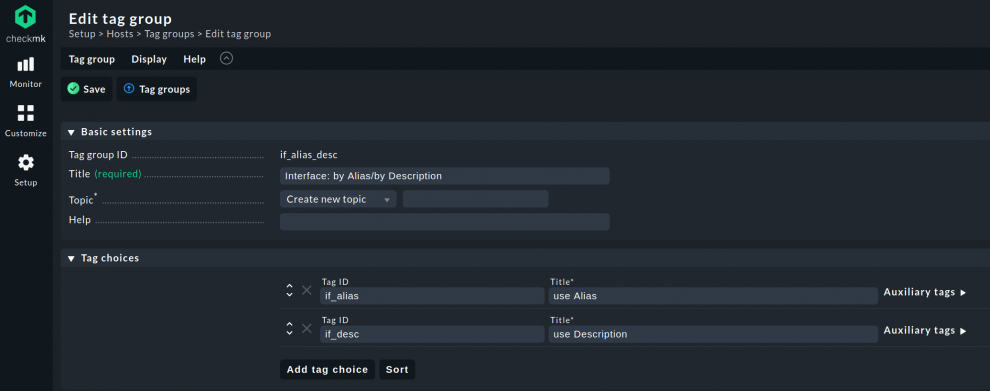

Posizionare l'ago della bilancia con un tag host

Creare un tag host in Impostazione ➳ Host ➳ Gruppi di tag. Fare clic su Aggiungi gruppo di tag e nel campo ID inserire: if_alias_desc e nel campo Titolo: Interfaccia: per alias/per descrizione. Aggiungere quindi due scelte facendo clic due volte su Aggiungi scelta tag. Il tag superiore sarà l'impostazione predefinita. Poiché la maggior parte dei produttori utilizza la tabella Alias, utilizzare questa come voce predefinita. A tal fine, assegnare l'ID interno del tag: if_alias e il titolo: use Alias. La seconda scelta riguarda l'assegnazione dell'uso della tabella Description. Pertanto, impostare if_desc come ID del tag e usare Description come titolo. Salvare quindi il gruppo di tag creato.

Il gruppo di tag appena creato dovrebbe ora apparire nei gruppi di tag con l'ID if_alias_desc. Tuttavia, affinché il tag venga applicato, è necessario utilizzarlo anche in una regola, poiché questo è l'unico modo in cui il tag appena creato può influenzare gli host a cui si applicano le regole. A tale scopo, accedere nuovamente al menu di configurazione di Checkmk.

Scoprire tutte le porte

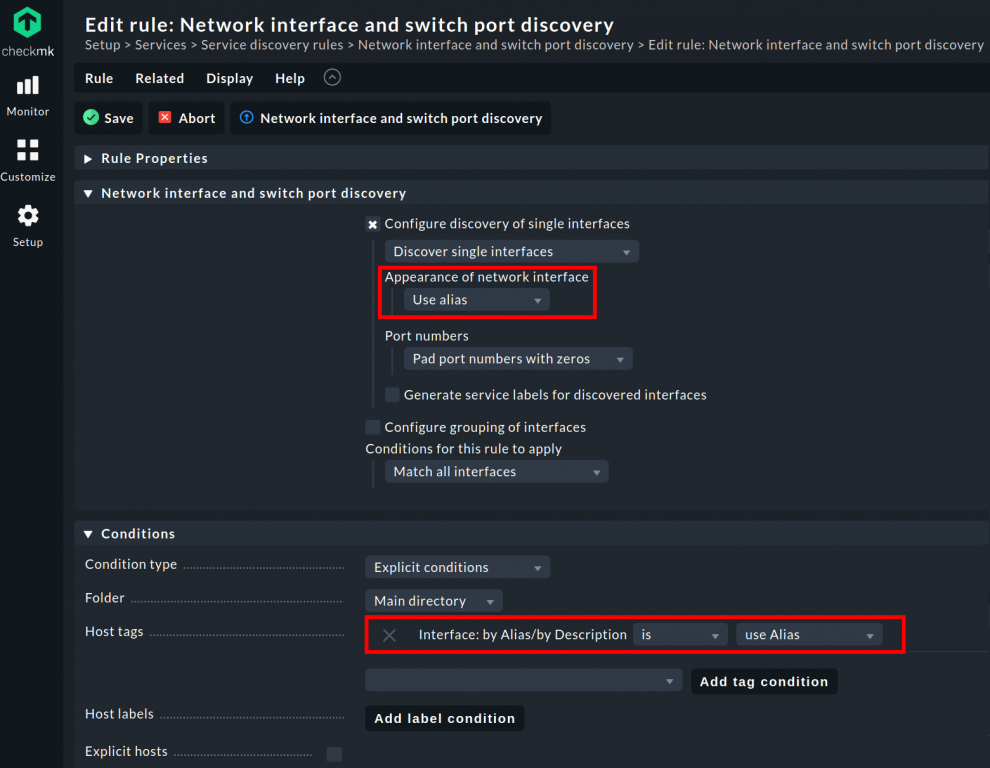

Nel menu di configurazione , utilizzare la funzione di ricerca per cercare un'interfaccia. In Servizi ➳ Regole di rilevamento dei servizi si troverà la regola richiesta Rilevamento delle interfacce di rete e delle porte degli switch. Questa regola influenza il modo in cui Checkmk scopre le interfacce di rete. Dopo aver fatto clic sulla regola, creare una nuova regola facendo clic su Crea regola nella cartella.

Nella configurazione, alla voce Aspetto dell'interfaccia di rete, utilizzare il menu a discesa per modificare l'impostazione da Usa indice a Usa alias, in modo che Checkmk utilizzi l'alias per il nome della porta in futuro. Nella sezione Condizioni , alla voce Tag host, aggiungere il tag Interfaccia: per alias/per descrizione appena creato come condizione per la regola. Poiché è già stato impostato Usa alias in Aspetto delle interfacce di rete, possiamo mantenerlo e usare Alias come condizione per il tag Host.

Per garantire che Checkmk rilevi anche le interfacce non in linea durante il controllo, alla voce Condizioni per l'applicazione della regola mantieni l'impostazione Abbina tutte le interfacce. In questo modo Checkmk include nel monitoraggio tutti i tipi di porta, indipendentemente dal fatto che si tratti di porte Ethernet normali o di Etherchannels, interfacce VLAN, ecc. Inoltre, mantenere come cartella la directory Principale, in modo che la regola venga applicata all'intero ambiente di rete. Infine, salvare la regola.

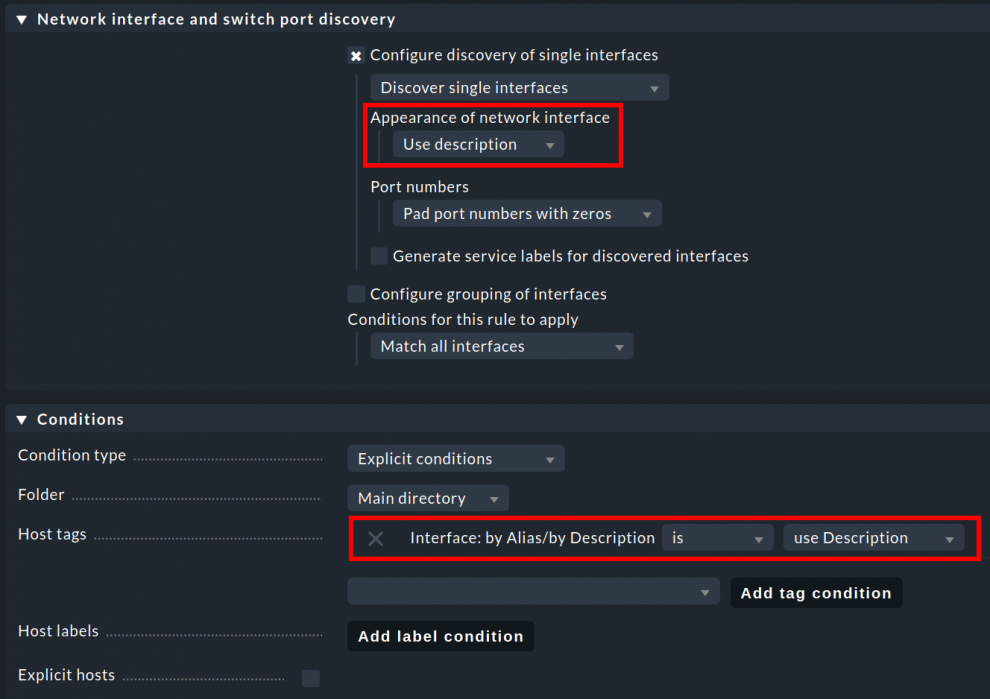

Poiché con questa regola si utilizza solo la tabella degli alias, è necessario creare una seconda regola per la tabella delle descrizioni. A tale scopo, clonare la regola appena creata e in Aspetto dell'interfaccia di rete modificare solo l'impostazione del tag Host da Usa alias a Usa descrizione. Quindi salvare la regola e attivare le modifiche.

Se ora si attiva la scoperta di un nuovo servizio sui propri host, tutte le porte denominate dovrebbero ora elencare il nuovo nome assegnato nella colonna del servizio. Se questo non avviene per un host, è necessario selezionare Usa descrizione invece di Usa alias nelle Proprietà dell'host, nella sezione Attributi personalizzati ➳ Interfaccia: per alias/per descrizione. Con la corretta descrizione del servizio in Checkmk, ora è possibile non solo distinguere tra porte di accesso e 'VIP', ma anche vedere a colpo d'occhio cosa è collegato alla porta 'VIP'.

Distinguere le porte di accesso dai 'VIP'

È ora necessario creare un'altra regola per distinguere le porte di accesso dai 'VIP'. Se in precedenza si è dato un nome a tutte le porte importanti, ora solo le porte di accesso dovrebbero avere il nome predefinito. Con la nuova regola, è possibile configurare Checkmk in modo che ignori le modifiche di stato e di velocità sulle porte di accesso.

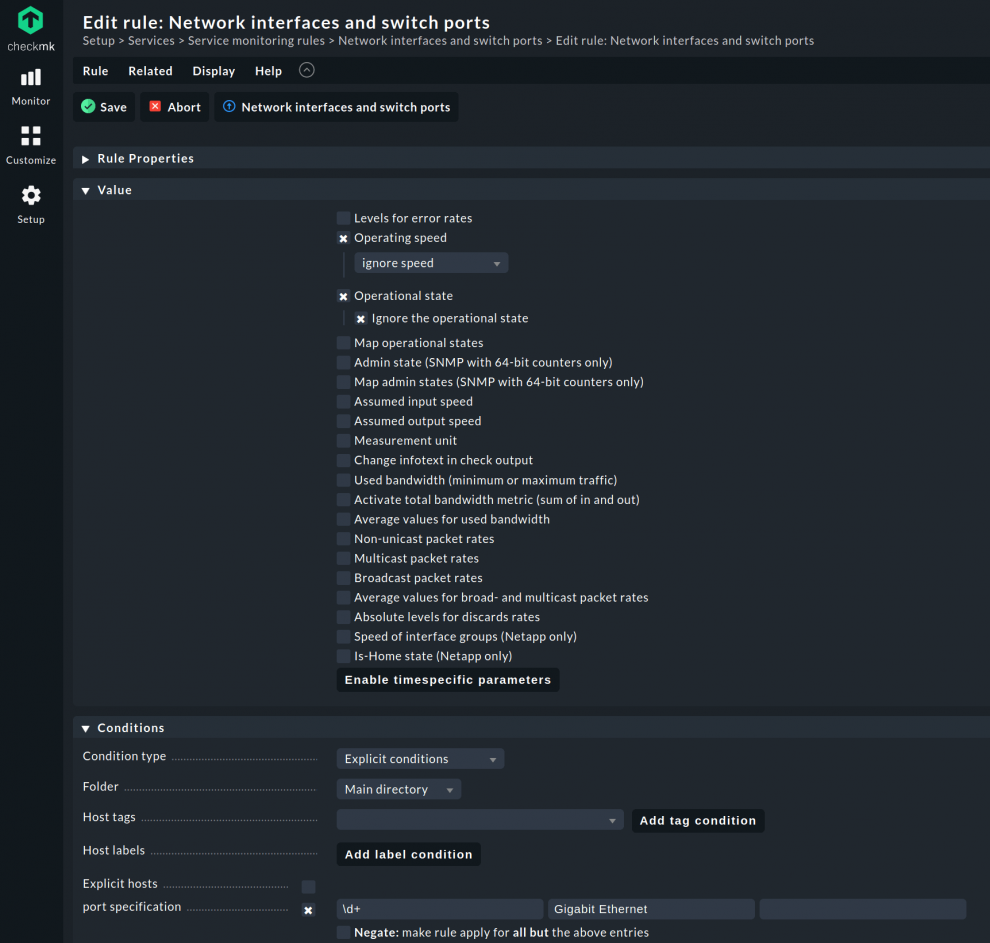

A tale scopo, tornare al menu Impostazione e cercare nuovamente l'interfaccia . Questa volta, però, in Servizi ➳ Regole di monitoraggio dei servizi selezionare la regola Interfacce di rete e porte switch. Questa regola determina il modo in cui Checkmk deve gestire le nuove interfacce scoperte.

Anche questa regola viene creata nella directory Principale. In Condizioni, attivare la casella di controllo per Specifica porta e creare una regex inserendo \d+ nel campo successivo se i nomi delle porte iniziano con numeri. Questo dovrebbe coprire la maggior parte dei casi. Tuttavia, a volte i produttori non chiamano le loro interfacce '0001', ma 'Giga', 'TenGiga', 'FortyGiga Ethernet' o simili. Per tenere conto di queste situazioni, è sufficiente creare espressioni regex aggiuntive nei campi successivi, se necessario, ad esempio "Gigabit Ethernet" e "TenGigabit Ethernet", ecc. Ciò dipende semplicemente dal modo in cui il produttore dello switch o del firewall emette le porte senza nome tramite SNMP.

Ora, alla voce Valore, attivare le opzioni necessarie per le porte di accesso. Poiché si desidera ignorare la velocità per queste interfacce, attivare la casella Velocità operativa e selezionare Ignora velocità nel menu a discesa. Per ignorare lo stato, selezionare anche la casella Stato operativo e scegliere Ignora lo stato operativo. Salvare la regola e attivare le modifiche appena apportate.

Con queste tre regole definite, ora hai tutte le interfacce di rete configurate nel tuo ambiente, indipendentemente dalle dimensioni dell'infrastruttura. È inoltre possibile rilevare quando un 'VIP' cambia stato o velocità. In tal caso, lo stato diventa CRIT. Per le porte di accesso, invece, lo stato rimane OK se cambia lo stato o la velocità. Tuttavia, se si verificano errori sulla porta, Checkmk li mostrerà anche per le porte di accesso!

Inoltre, questa regola non funziona solo per le porte degli switch e le interfacce dei firewall, ma fornisce anche nomi utilizzabili per tutte le altre interfacce di rete, ad esempio per i sistemi Linux o Windows e per tutti gli altri dispositivi.

La funzione di inventario

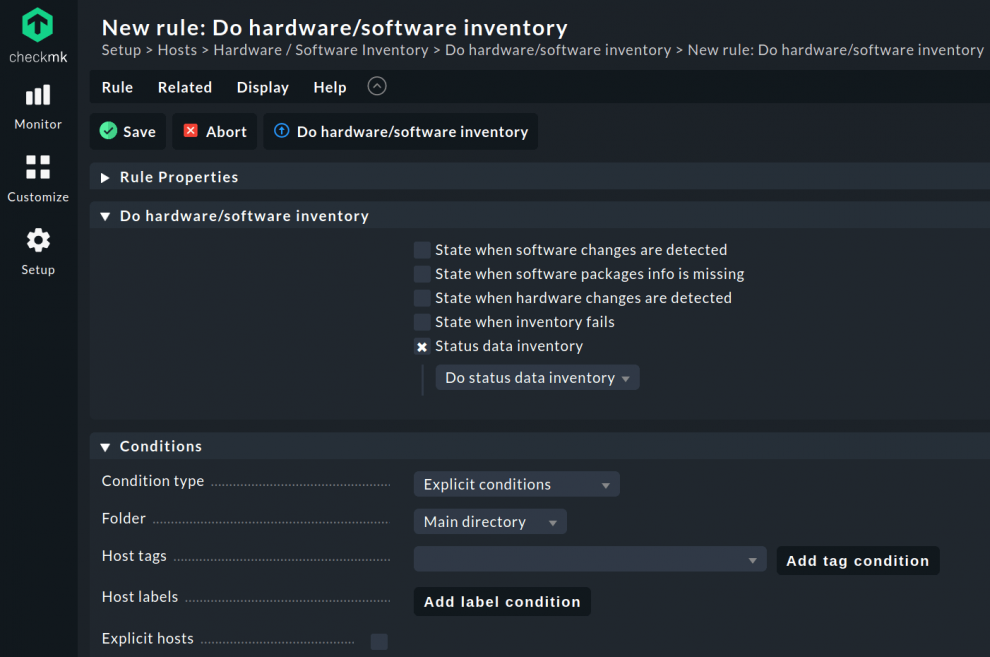

Checkmk offre anche la possibilità di ottenere ulteriori informazioni sulle porte, che possono facilitare l'amministrazione. Per usufruirne, cercare l'inventario nel menu Setup e selezionare Inventario HW/SW. Andare quindi su Esegui inventario hardware/software.

Nella fase successiva, si crea una nuova regola nella directory Principale. Questa regola può essere utilizzata per fare l'inventario dei dati di stato. A tale scopo, attivare la casella di controllo Inventario dei dati di stato e selezionare la voce di sottomenu Esegui inventario dei dati di stato. Salvare la regola e applicare le modifiche.

Se ora si esegue un nuovo controllo su un host, Checkmk scoprirà nuove voci dell'inventario. Nel menu ad hamburger del servizio CHECK_MK HW/SW Inventory, fare clic su Show Hardware/Software Inventory of this host per ottenere una panoramica delle singole interfacce dell'host sotto Networking. È ora possibile vedere quali porte sono attualmente Down e Up. È inoltre possibile vedere a colpo d'occhio quali porte sono in uso - anche se attualmente sono disattivate - e quali no. Per impostazione predefinita, Checkmk ricorda lo stato di una porta per 30 giorni. Se una porta utilizzata rimane Down per più di 30 giorni, Checkmk la segna nuovamente come libera. Con la regola Parametri per l'inventario delle porte degli switch, è possibile personalizzare questo periodo di tempo in base alle proprie esigenze.

Conclusione

In questa guida ti abbiamo mostrato come, con Checkmk a partire dalla versione 2.0, sia possibile impostare in pochi passi un monitoraggio della rete che includa tutte le interfacce. Inoltre, ora riceverai solo gli allarmi più importanti, poiché Checkmk ignora le variazioni di stato e di velocità delle porte di accesso. Tutto questo è stato realizzato con uno sforzo relativamente ridotto: la denominazione delle porte importanti e la creazione di sole tre regole in Checkmk.

Poiché ogni ambiente IT è diverso, è possibile che si presentino altre sfide lungo il percorso. Tuttavia, con questa configurazione dovresti essere in grado di identificare molti dei problemi della tua rete.

Se vuoi impostare un monitoraggio olistico della rete con una versione precedente di Checkmk, consulta il post del blog "Monitoraggio della rete: Quattro regole per governarle tutte".